Məlumat verdiyimiz kimi, iyunun 27-də dünya mütəxəssislərə hələ 2016-cı ildən məlum olan Petya adlı şifrələyici virusun yeni versiyası sayılan soyğunçuluq epidemiyasıyla rastlaşdı.

Belə aydın olur ki, malware yaradıcıları kiber aləmdə yeni səs-küy salmış WannaCry ransomware virusundan bəhrələnmiş və yeni təhlükə cərəyanına səbəb olmağı bacarıb.

Xeberler.az bildirir ki, Kompüter İnsidentlərinə Qarşı Mübarizə Mərkəzi (CERT) barədə ətraflı məqalə dərc edərək, istifadəçilərə virusdan qorunmaq üçün təlimatlar yayımlayıb.

Məqalədə bu zərərverici haqqında bütün lazımi məlumatları və ondan qorunma üsulları haqqında məlumat verilib.

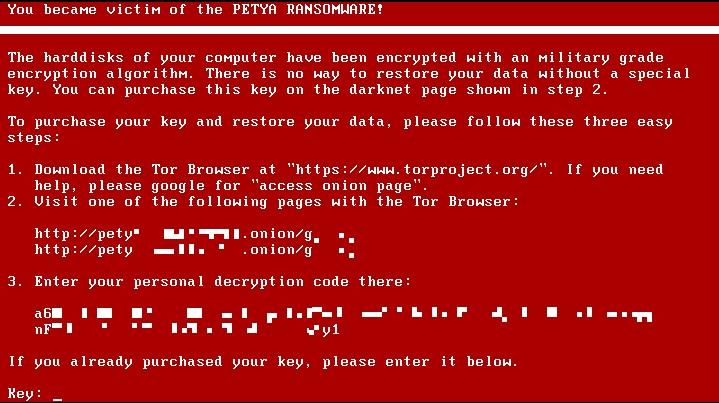

Hücum metodu. Yuxarıda deyildiyi kimi, malware hələ 2016-cı ilin martında aşkarlanmışdı. 27 iyun 2017-ci ildə sürətlə yayılan zərərverici isə xələfindən xeyli fərqlənir.

(şəkil 1) Petya virusunun 2016-cı ildəki obrazı

Payload Security, Avira, Emsisoft, Bitdefender, Symantec və başqa şirkətlər virusun WannaCry kimi SMB protokolunda olan boşluqdan və "The Shadow Brokers" haker qrupunun ifşa etdiyi ExternalBlue alətinin bənzəri olan exploitdən istifadə edərək çoxaldığını təsdiq ediblər.

Bəzi mənbələrdə virusun həmçinin zərərli Office sənədləri daxilində gizlənərək poçt spamı kimi yayılması və CVE-2017-0199 boşluğunu istismar edərək çoxalması da bildirilir.

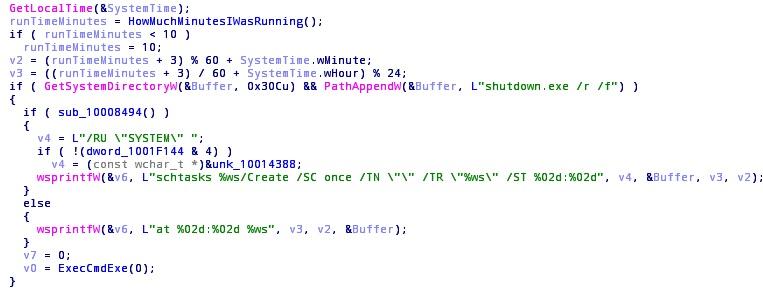

Petya-nın yeni versiyası NTFS bölmələri üçün MFT-ni (Master File Table) şifrləyir, MBR-i (Master Boot Record) yenidən yazır və əməliyyat sisteminin yüklənməsi əvəzinə soyğunçuluq müraciətini əks etdirən fərdi yükləyiciyə malikdir.

(şəkil 2)

Şifrələyicinin analizini həyata keçirən Positive Technologies şirkətinin ekspertləri zərərvericinin icra zamanı kompüterin 1-2 saatlıq təxirə salına bilən (Group-IB mütəxəssislərinin məlumatlarına əsasən gözləmə müddəti 30-40 dəqiqə davam edir) "yenidən başladılması" (restart) tapşırığı verdiyini yazırlar. Bu müddət ərzində bootrec /fixMbr komandasını icra edərək MBR-in və ƏS-nin iş qabiliyyətini bərpa etmək mümkündür. Beləliklə, sistemi virusun zərərsizləşdirilməsindən sonra da işə salmaq mümkündür, lakin bu halda faylları deşifrə etmək mümkün olmayacaq.

Petya virusu hər disk üçün özünün AES-128 açarını generasiya edir ki, bu da yaddaşda şifrələmənin bitməsinə qədər saxlanılır. O, RSA-2048-in açıq açarı (public key) ilə şifrələnir və dərhal silinir. Məlumatların bərpası üçün isə gizli açarın (private key) bilinməsi zəruridir, əks halda məlumatları geri qaytarmaq mümkün olmayacaq.

Positive Technologies şirkətinin tədqiqatçıları bildirirlər ki, ransomware virusu faylları yalnız 15 qovluq dərinliyinə qədər şifrələyir, yəni daha dərində (alt-qovluqlarda) saxlanılan fayllar təhlükəsiz şəraitdədirlər.

Mütəxəssislər həmçinin bildirirlər ki, zərərverici yoluxmuş sistemdən istifadəçi məlumatlarını, parolları əldə etmək üçün hazır open-source Minikatz alətini də istifadə edir. Onların köməkliyi ilə malware SMB, WMI və PSEXEC vasitəsilə şəbəkədə yayılır və hətta zərərsizləşdirilmiş virus belə bütün şəbəkə boyunca yayılmağa davam edə bilər. Lakin zərərvericinin bu alətlərdən istifadə etməsi üçün yoluxmuş kompüterdə administrator imtiyazlarına malik olması lazımdır.

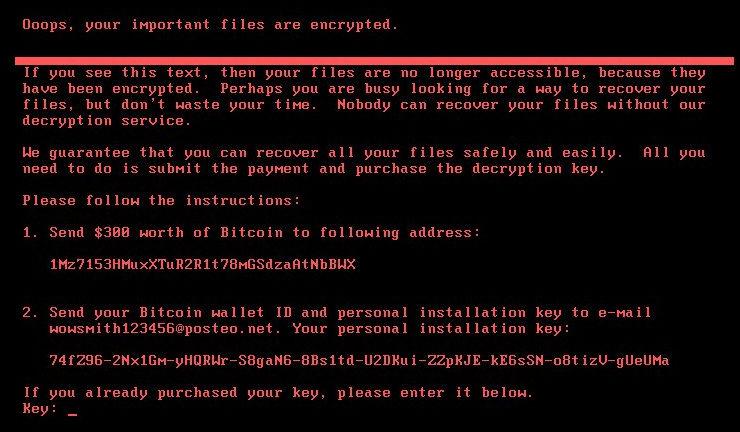

Malware qurucuları öz qurbanlarından 300 dollar ekvivalentində bitkoin hesabı ilə pul tələb edirlər. Ödəməni həyata keçirdikdən sonra faylların bərpası üçün təlimatı əldə etməkdən ötrü [email protected] elektron poçt ünvanına məktub yazmaq lazımdır. Hazırda ödəməni etmək belə mənasızdır, çünki göstərilən e-poçt artıq Posteo rəhbərliyi tərəfindən bloklanıb.

Yeni Petya virusu originalından kifayət qədər fərqləndiyindən İT mütəxəssislər tərəfindən onun NotPetya, SortaPetya, Petna, Nyetya, ExPetr adlarına da rast gəlmək mümkündür. Lakin bu virusun da Petya, Mischa və GoldenEye viruslarının qurucuları tərəfindən hazırlandığı ehtimal olunur.

(şəkil 3)

"The Grugq" nikli İT mütəxəssis hesab edir ki, yeni ransomware adi pul tələb edən zərərverici deyil, dövlət hakerləri tərəfindən qərəzli hazırlanmışdır. Çünki yazılmış kodların oxşarlığına baxmayaraq original Petya sırf pul qazanmaq məqsədi güdərək hazırlanmışdır. Lakin yeni versiyada məqsəd worm-lar kimi mümkün qədər çox sistemə yayılmaqla mümkün qədər çox zərər verməyə yönəlmişdir.

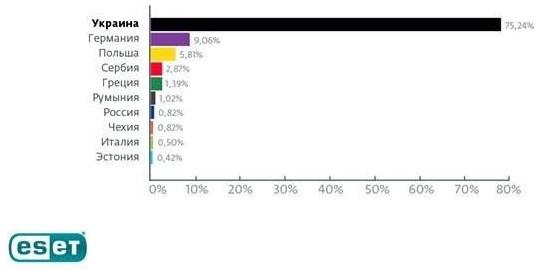

Hadisələrin gedişatı. Hücumun ilk günündə aydın oldu ki, ən çox zərər görmüş ölkələr Ukrayna və Rusiyadır. Belə ki, virus Ukraynanın Nazirlər Kabinetinin və rəhbərliyin saytının, «Киевстар», Vodafone və Lifecell mobil operatorlarının, Борисполь aeroportunun, Kievdə metropolitenin, Ukrayna DİN-nin kompüter sistemlərini, çox sayda bankların və həmçinin Çernobl atom elektrik stansiyasının kompüterlərini yoluxdurmuşdur. Bunlardan başqa, «Роснефти», «Башнефти», «Татнефти», Maqnit-dağ Metallurgiya kombinatı, Mondelēz International, TESA, Nivea, Mars və başqa şirkətlərin kompüter sistemlərinin yoluxdurulması barədə informasiya məlumdur.

Aşağıdakı şəkildə ESET şirkətinin mütəxəssisləri tərəfindən hazırlanmış virusun yayılma qrafikini göstərilib.

(şəkil 4)

Təhlükəzilik tədbirləri

Xatırladaq ki, 2017-ci ilin may ayında geniş yayılmış WannaCry ransomware virusunun qarşısını "MalwareTech" nikli bir İT ekspertin zərərvericidə kill-switch aşkarlaması ilə almaq mümkün olmuşdu. Belə ki, icra zamanı zərərverici əvvəlcə iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com domeninə müraciət edərək onun qeydiyyata alınmış olduğunu yoxlayırdı, əgər domen qeydiyyatdan keçməyibsə, virus faylları şifrələməyə başlayırdı, əks halda fəaliyyətini dayandırırdı. Tədqiqatçı həmin domeni qeydiyyata almaqla virusun fəaliyyətini dayandırmağa nail olub.

Təəssüf ki, oxşar hal Petya virusunda aşkarlanmayıb. akin Cybereason şirkətinin tədqiqatçısı Amit Serper bu virusa qarşı bir növ vaksin hazırlamağa nail olub. O, aşkarlamışdır ki, sərt diskdə müəyyən adda bir fayl yaratmaqla öz məlumatlarını qorumaq mümkündür.

Məsələ burasındadır ki, zərərverici prosesin icraya başlama zamanı C:Windows ünvanında perfc adlı faylın mövcudluğunu yoxlayır.

Əgər fayl artıq mövcuddursa, virus sistemin artıq yoluxduğu qənaətinə gəlib təkrar əməliyyat aparmamaq üçün fəaliyyətini dayandırır. Sözügedən nəticəni PT Security, TrustedSec, Emsisoft və başqa böyük şirkətlər təsdiqlənib.

Bu üsulla virusun cari versiyasından qorunmaq üçün təkcə Microsoftun MS17-010 saylı kritik yenilənməsini yükləmək kifayət deyil, eyni zamanda C:Windows qovluğunda perfc adlı (genişlənməsiz) fayl yaratmaq və yalnız oxunma rejimində (read-only) təyin etmək lazımdır.

Kompüter sistemlərini təhlükədən qorumağınız üçün Kompüter İnsidentlərinə Qarşı Mühafizə Mərkəzi aşağıdakıları tövsiyə edir:

-İstifadə etdiyiniz kompüter və ya informasiya sistemlərinizdəki Windows əməliyyat sistemlərində mövcud olan boşluqların aradan qaldırılması üçün dərhal son yenilənmələri aparmaq;

-Bütün müvafiq sistemlərdə SMB trafiki bloklaşdırmaq (Firewall portları: 445/139 & 3389);

-Bütün sistemlərdə SMBv1-i deaktiv etmək və müvafiq testlərdən sonra SMBv2 və ya SMBv3 istifadə etmək;

-Müştəri (client) əməliyyat sistemləri üçün:

-İdarəetmə Panelinə (Control Panel) daxil olub, "Programs and Features" menyusundan "Turn Windows features on or off" klikləmək lazımdır;

-Windows xüsusiyyətləri pəncərəsində "0/CIFS File Sharing Support" seçənəcəyini ləğv etmək lazımdır;

-Sistemi yenidən yükləmək lazımdır.

-Server əməliyyat sistemləri üçün:

-Server Meneceri-nə (Server Manager) daxil olub, "Manage" menyusundan "Remove Roles and Features." klikləmək lazımdır;

-Xüsusiyyətlər pəncərəsində "0/CIFS File Sharing Support" seçənəcəyini ləğv etmək lazımdır;

-Sistemi yenidən yükləmək lazımdır.

-E-poçt vasitəsi ilə göndərilən naməlum faylları, tanış olmayan hər hansı digər mənbəyə keçidləri klikləməmək və ya ehtiyyatlı davranmaq;

-Vacib sənədlərin ehtiyat nüsxəsini (backup) yaratmaq;

-Aktiv və virus imza bazası aktual olan antivirusdan istifadə etdiyinizdən əmin olmaq və kompüterinizdə mövcud ola biləcək yoluxmaları yoxlamaq;

-İnternetdən istifadə zamanı təhlükəsizlik qaydalarına riayət etmək;

-Baş vermiş yoluxmalar barədə və ya yardıma ehtiyac olduqda Kompüter İnsidentlərinə Qarşı Mübarizə Mərkəzinə müraciət etmək.

Xeberler.az

Televiziyaların reytinqini kim ölçür, necə ölçür və nəticələr ağlabatan olacaqmı?

Nazirlik inkubasiya mərkəzlərini niyə topladı? –Şərh

Windows 10-u necə sürətləndirmək olar?

Bizi idarə edən güc: Netokratiya

Tor: şəbəkənin nəzarətindən azad olmaq imkanı

Facebook müəmması

4G mobil texnologiyası niyə ləngiyir?

Rəqəmli yayım: mərkəzdən kənarda yaşayanlar nə etsin?

“Asan imzanı belə gördüm”- Azər Həsrət

Azərbaycanda e-hökumətin inkişafinda yeni sosial tələbləri nəzərə alan xidmətlərin genişləndirilməsi perspektivləri